¿Quieres formar parte de una de las escuelas con mejor empleabilidad de España? ¿Quieres entrar en uno de los programas premiados como mejor centro educativo para la transformación e innovación digital?

Si has respondido que sí, te damos la bienvenida y te hacemos partícipe de los recientes premios y recomendaciones otorgados tanto a MasterD como a la Escuela de Informática y Comunicaciones:

- Premio de Excelencia Educativa al mejor programa formativo para la Inserción Profesional y Premio de Excelencia Educativa al mejor programa formativo para la Transformación e Innovación Digital. Los Premios a la Excelencia Educativa, promovidos por la Fundación Gala, pretenden poner en valor la importancia de los estándares de calidad y perfeccionismo en las Escuelas de Negocios. Por ello, estos premios nos posicionan entre los más importantes a nivel internacional. Pincha aquí para ver la gala de recogida de los premios.

- Mejor servicio del año: en esta edición de los Premios Mejor Servicio del Año, la marca MasterD ha sido elegida por los consumidores como la ganadora del Premio Mejor Servicio del Año 2023 en la categoría de Cursos de Formación. Haz click ver más información.

-

Reconocimiento de Financial Magazine como segundo centro en empleabilidad. Como cada año, el portal Financial Magazine publica varios Rankings sobre aquellos centros, instituciones y portales de formación de todos los niveles educativos y modalidades que cumplen los criterios de calidad y excelencia académica. Haz click aquí para ver más información

Además, somos socios de las principales Asociaciones tecnológicas y empresas certificadoras en Europa:

.png)

.png)

.png)

Nuestro objetivo es formar profesionales del sector para que adquieran las competencias profesionales adecuadas para incorporarse al mercado laboral, bien por cuenta ajena o bien por cuenta propia.

(2).jpg)

Fuimos la primera empresa de formación abierta en España en ser certificada por AENOR. Hoy en día tenemos muchos más reconocimientos gracias a personas que, como tú, han confiado en nuestro equipo y en nuestro sistema desde hace más de 30 años.

Actualmente, la seguridad informática es un campo con una proyección asombrosa dentro del mercado laboral. Cada vez se necesitan más profesionales de este ámbito en los negocios interconectados.

El pentesting es un área de la ciberseguridad que está falto de profesionales en la actualidad. Con este curso, pretendemos prepararte para que domines todas las fases de un pentesting y que, como auditor/ethical hacker, estés preparado para afrontar cualquier trabajo de pentesting por medio del manejo de herramientas que actualmente se emplean en el sector. También aprenderás a crear los informes técnicos y ejecutivos, necesarios para hacer visibles los vectores de intrusión que has conseguido explotar durante la auditoría o pentest que realices.

"Prepárate para conseguir el certificado de profesionalidad de nivel 3 IFC153_3 Seguridad informática." Verás más información en el apartado "Pruebas Oficiales"

Esta formación te prepara además para que puedas conseguir si lo deseas, los certificados oficiales tanto de CompTIA (CompTIA Security +), como de EC Council (CEH); instituciones reconocidas en el sector de la seguridad informática; los cuales acreditarán tus competencias profesionales en el ámbito del hacking ético.

Los estudios de Ciberseguridad de MasterD están vinculados a la excelencia. Por ello, INCIBE (Instituto Nacional de Ciberseguridad), el organismo estatal de mayor renombre en el ámbito de la ciberseguridad en España, registra nuestros cursos en su catálogo de instituciones que imparten formación en este ámbito.

El mercado cada vez demanda más perfiles enfocados a las nuevas tecnologías, Master.D te ofrece la posibilidad de especializarte al mismo tiempo que cursas tus estudios.

¿Qué aprenderás si te especializas en inteligencia artificial para ciberseguridad?

- Introducción general a la inteligencia artificial.

- Usos específicos de la IA en ciberseguridad.

- Casos prácticos: sistemas de detección de intrusos, análisis de comportamiento de usuarios y entidades, respuesta a incidentes, prevención de phishing, etc.

Perfil Pentesting o hacker ético:

- Conocer el PERFIL PROFESIONAL relacionado con Pentesting o hacker ético: APTs (Amenazas Persistentes Avanzadas), Cibercriminales, pruebas de penetración, tipos de auditorías y Pentesting, etc.

- Usar herramientas de RECOPILACIÓN DE INFORMACIÓN, tales como WHOIS, PING, TRACERT/TRACEROUTE, NSLOOKUP, DIG, CEWL y Google Dorks, FOCA, Maltego, Dmitry, etc.

- Usar herramientas de ANÁLISIS DE PUERTOS Y VULNERABILIDADES como por ejemplo: CEWL; diferentes técnicas de escaneo, tales como TCP Connect, TCP SYN, TCP NULL, TCP FIN, TCP XMAS, y UDP con Nmap, Netcat, Nessus, Nikto, OWASP-ZAP, Metasploit, etc.

- Aprender a ser capaz de ROMPER LAS CONTRASEÑAS de los distintos servicios. Se usarán herramientas como: Rockyou, Big Wpa list, o CrackStation, HYDRA, HASHCAT o JOHN THE RIPPER.

- Aprender a SACAR PROVECHO DE LAS VULNERABILIDADES utilizando diferentes técnicas: denegación de servicios (ataque DoS), exploits, frameworks como Metasploit, etc.

- Comprender la importancia de NO SER DETECTADO ocultando la identidad y el rastro con redes TOR, I2P o VPN o técnicas Malware modding.

- ENTENDER LA SEGURIDAD DE LAS REDES INALAMBRICAS mediante metodologías OWISAM, ataques de fuerza bruta, de diccionario, de hombre en el medio, denegación de servicios, etc.

- APRENDER EN PROFUNDIDAD como se realizan las COMUNICACIONES EN RED para llevar a cabo diversos tipos de ataques: envenenamiento de servicios, suplantación de servicios, Man In The Middle (MITM), etc.

- Conocer la importancia de los ataques de ingeniería social: técnicas basadas en contacto humano real, técnicas informáticas, etc.

- Conocer la existencia de ciertas vulnerabilidades en APLICACIONES Y SISTEMAS WEB mediante el uso de OWASP.

- Comprender los riesgos asociados con la SEGURIDAD EN DISPOSITIVOS MÓVILES.

- Entender las ACCIONES Y METODOLOGÍA NECESARIA que se debe realizar DESPUÉS DE COMPROMETER UN SISTEMA EN UNA AUDITORÍA:escalada de privilegios, recopilación de información, Pivoting, etc.

- Demostrar los conocimientos adquiridos a lo largo del bloque didáctico de hacking ético, realizando una auditoría de seguridad completa.

Para realizar la formación, se necesita únicamente un ordenador con sistema operativo Windows.

De manera gratuita para todos aquellos alumnos que no dispongan de conocimientos previos, el curso incluye un módulo de iniciación a la programación y a los sistemas, con los lenguajes necesarios para entender mejor los ataques (web, python, sql, etc.), para que se aprendan las bases y fundamentos de los lenguajes de programación más comúnmente utilizados en auditorías y pentesting.

.png)

Finalmente, todas las herramientas, laboratorios y entornos Te los facilitaremos a lo largo del curso.

La duración total del curso es de 750 horas (lo que equivale a 30 créditos ECTS).

- Dispondrás de un periodo máximo de 24 meses a partir de la fecha de matriculación para completar el curso.

Si decides realizar una de nuestras ESPECIALIZACIONES:

- La duración total del curso superior completo con especialización es de 900 horas.

- Dispondrás de un periodo máximo de 30 meses a partir de la fecha de matriculación para completar el curso completo con especialización.

*Consulta condiciones.

Certificados de profesionalidad:

Un certificado de profesionalidad es un documento que acredita a un/a trabajador/a en una cualificación profesional del Catálogo Nacional de las Cualificaciones Profesionales.

Prepárate con nuestros docentes especialistas que forman parte de los equipos de asesoramiento y evaluación de los Procesos de Evaluación y Acreditación de Competencias.

Son emitidos por el Servicio público de Empleo Estatal (S.E.P.E)

Poseer un certificado de profesionalidad supone sin lugar a dudas incrementar sustancialmente tu currículum profesional, ya que, al ser un documento oficial, se valora en cualquier proceso de selección que convoque las administraciones públicas, y te acredita profesionalmente ante la empresa privada

Prepárate para conseguir este certificado de profesionalidad que se llama IFC0109_3 Seguridad informática.

Tendrás la convocatoria a tu disposición dentro de tu campus virtual, al día siguiente de su publicación. De esta manera tendrás más tiempo para organizarte y realizar la inscripción.

Cuando termines tu formación con nosotros, podrás acceder al proceso de acreditación para obtener el certificado de profesionalidad "IFC153_3 Seguridad informática."

¿Dónde puedo ver las convocatorias cuando salgan?

La tendrás dentro de tu campus al día siguiente de la publicación. De esta manera, tendrás más tiempo para preparar la inscripción, organizarte, etcétera.

Unidad didáctica 1. Introducción al ethical hacking

1. ¿Qué es un hacker?

2. Perfiles de hacker

3. APT (amenazas persistentes avanzadas)

4. Cibercriminales

5. Tipos de auditorías

6. Pentesting

7. Entorno Linux

8. Principales distribuciones de pentesting

9. Preparando el arsenal. Instalación del sistema

10. Terminal de Linux. Diferentes intérpretes de comandos

11. Bashscripting

12. Pentesting Windows vs Pentesting Linux

Unidad didáctica 2. Recopilación de información

1. Conceptos

2. Herramientas básicas

3. Metadatos

4. FOCA

5. Maltego

6. The Harvester

7. DMITRY

Unidad didáctica 3. Análisis de puertos y vulnerabilidades

1. Conceptos

2. Fingerprinting

3. DescubrImiento de máquinas: ARP

4. Recopilación de información gracias a servicios

5. Análisis de puertos

6. Análisis de vulnerabilidades

7. CVE, CWE y CVSS

8. NMAP

9. NETCAT

10. Nessus

11. Nikto

12. OWASP-ZAP

13. Metasploit

14. Websploit

15. Searchsploit

16. WPSCAN/JoomScan

17. Ataques a servicios

Unidad didáctica 4. Creación y uso de diccionarios

1. Conceptos básicos

2. Diccionarios disponibles en la Red

3. Generación de diccionarios personalizados

4. Hydra

5. Medusa

6. Hashcat

7. John The Ripper

8. Rainbow Tables

9. Online Passwords Attacks

Unidad didáctica 5. Herramientas de explotación

1. Conceptos básicos

2. Búsqueda de exploits

3. Metasploit

4. Metodología manual

5. Exploits remotos

6. Exploits locales

7. Denegación de servicios

Unidad didáctica 6. Evasión de detección

1. Conceptos básicos

2. RED TOR

3. RED I2P

4. NO-IP

5. VPN

6. Otros métodos de evasión

7. Malware modding

Unidad didáctica 7. Auditoría de redes wireless

1. Conceptos básicos

2. Metodología de auditoría wireless

3. Ataques manuales

4. Automatización de ataques

5. Resumen de auditoría de red wireless

Unidad didáctica 8. Envenenamiento y suplantación de servicios

1. Conceptos básicos

2. Envenenamiento ARP

3. Suplantando servicios de Microsoft

4. Certificados seguros

5. Análisis de tráfico

6. Envenenamiento IPV6

Unidad didáctica 9. Ingeniería social

1. Conceptos básicos

2. Objetivos

3. Phishing

4. Rogue servers

5. Beef XSS

6. Falsificación de una página web

7. Contramedidas

Unidad didáctica 10. Hacking de aplicaciones web

1. Conceptos básicos

2. Herramientas

3. Vulnerabilidades

4. OWASP

5. Browser hacking

6. Conexiones remotas

7. Webshells

8. Códigos 400, errores de cliente

Unidad didáctica 11. Pentesting de telefonía móvil

1. Conceptos básicos

2. Auditorías de teléfonos móviles

3. Creación de APK maliciosa

4. Malware

5. Análisis APK maliciosa

Unidad didáctica 12. Postexplotación

1. Conceptos básicos

2. Metodología

3. Escalada de privilegios en Windows

4. Escalada de privilegios en Linux

5. Recopilación de información

6. Pivoting

7. Port forwarding

8. Agujeros de configuración

El mercado cada vez demanda más perfiles enfocados a las nuevas tecnologías, Master.D te ofrece la posibilidad de especializarte al mismo tiempo que cursas tus estudios.

¿Qué aprenderás si te especializas en inteligencia artificial para ciberseguridad?

- Introducción general a la inteligencia artificial.

- Inicios de la IA

- Estudio de los pioneros de la IA y sus contribuciones

- Análisis de las diferentes eras de la IA y su impacto en la tecnología y sociedad

- Principios fundamentales de la IA

- Hitos clave en el desarrollo de la IA

- Usos específicos de la IA en ciberseguridad.

- Desafíos de la ciberseguridad en la era digital

- ¿Cómo la IA mejora la ciberseguridad?

- ¿Qué modelos de IA se utilizan en ciberseguridad?

- Ética y consideraciones de seguridad

- Casos prácticos.

- Detección de amenazas en tiempo real

- Análisis de Comportamiento de Usuarios y Entidades (UEBA)

- Automatización de la respuesta a incidentes (SOAR)

- Filtrado de spam y prevención de phishing

- Deep Learning para detección de malware

- Pruebas de penetración automatizadas

Unidad didáctica 1. Introducción al ethical hacking

1. ¿Qué es un hacker?

2. Perfiles de hacker

3. APT (amenazas persistentes avanzadas)

4. Cibercriminales

5. Tipos de auditorías

5.1. Clasificación por tipo

5.2. Clasificación por ámbito

6. Pentesting

6.1. Algunos conceptos básicos

6.2. Fases de un pentesting

6.2.1. Fase 1. Contrato y alcance

6.2.2. Fase 2. Recolección de información

6.2.2.1. Qué es

6.2.2.2. Por qué hacerlo

6.2.2.3. Qué no es

6.2.3. Fase 3. Escaneo y enumeración

6.2.4. Fase 4. Análisis de vulnerabilidades

6.2.5. Fase 5. Explotación

6.2.6. Fase 6. Postexplotación

6.2.7. Fase 7. Elaboración del informe

7. Entorno linux

7.1. Sistema de ficheros

7.2. Rutas

7.3. Formato de los archivos

7.4. Particionamiento de disco

7.4.1. ¿Qué es y para qué sirve?

7.4.2. Swap

7.4.3. Tipos de particiones

7.5. Introducción a shell

7.5.1. Introducción al shell

7.5.2. Comandos de utilidad

7.5.2.1. pwd

7.5.2.2. ls

7.5.2.3. cd

7.5.2.4. mkdir

7.5.2.5. rm

7.5.2.6. cp

7.5.2.7. mv

7.5.2.8. touch

7.5.3. Corrientes, redirecciones y tuberías

7.5.3.1. Descriptores de archivos (STDIN, STDOUT, STDERR)

7.5.3.2. Corrientes, redirecciones y tuberías

7.5.3.3. XARGS y TEE

7.5.4. Expresiones regulares y patrones de ficheros

7.5.5. Más comandos útiles

7.5.5.1. echo, cat

7.5.5.2. find

7.5.5.3. grep

7.5.5.4. tr

7.5.5.5. Ps y kill

7.5.5.6. users, who, w, whoami

7.5.5.7. uname, hostname

7.5.5.8. wc

7.5.5.9. tail

7.5.5.10. head

7.5.5.11. more

7.5.5.12. sort

7.5.5.13. cut

7.5.6. Usuarios, grupos y permisos

7.5.6.1. Cuentas y grupos

7.5.6.2. Fichero /etc/passwd

7.5.6.3. Grupos

7.5.6.4. Creación de usuarios

7.5.6.5. Propiedad y permisos

7.5.6.6. Permisos

7.5.6.7. UGO. Usuario + Grupo + Otros

7.5.6.8. Tipo de archivo

7.5.6.9. Modificar permisos: chmod

7.5.6.10. Modificar propietario: chown

7.5.6.11. Modificar grupo: chgrp

7.5.6.12. Máscara de permisos: umask

8. Principales distribuciones de pentesting

8.1. Kali Linux

8.2. Parrot OS Security

8.3. Blackarch Linux

8.4. Wifislax Linux

9. Preparando el arsenal. Instalación del sistema

9.1. Instalación en un entorno nativo

9.2. Instalación en un entorno virtual

9.2.1. Entorno virtual preconfigurado: Virtualbox

9.2.2. Entorno virtual creado: VMWARE

10. Terminal de Linux. Diferentes intérpretes de comandos

10.1. Tipos de intérpretes de comandos

11. Bashscripting

11.1. ¿Por qué usar scripts?

11.2. Editores. ¿Qué editor utilizo?

11.3. Echo “hola hacker”

11.4. Variables

11.4.1. Tipos, definición y uso

11.4.2. Arrays

11.5. Operadores

11.5.1. Operadores matemáticos básicos

11.5.2. Operadores de comparación y lógicos básicos

11.6. Parámetros

11.6.1. Parámetros de entrada/salida

11.7. Sentencias de control

11.7.1. Estructuras de control y bucles

11.7.1.1. If/else

11.7.1.2. For

11.7.1.3. While

11.7.1.4. Until

11.7.1.5. Case

11.7.1.6. Select

11.8. Funciones

11.8.1. ¿Qué es una función y para qué sirve?

11.9. Acceso a ficheros

11.9.1. ¿Cómo puedo acceder a un fichero?

11.10. Buenas prácticas

11.10.1. Sigue un estándar

12. Pentesting Windows vs pentesting Linux

12.1. Auditoría bajo un entorno de Windows

12.2. Auditoría bajo un entorno de Linux

12.3. Diferencias entre auditar un entorno de Windows y un entorno de Linux

Unidad didáctica 2. Recopilación de información

1. Conceptos

2. Herramientas básicas

2.1. Whois

2.2. Ping

2.3. Tracert/traceroute

2.4. Nslookup

2.5. Dig

2.6. Google

3. Metadatos

3.1. Importancia de los metadatos

3.2. Obtención de los metadatos de un fichero

4. FOCA

4.1. Instalación de foca

4.2. Extracción de metadatos con foca

5. Maltego

5.1. Configuración

5.2. Ejemplo de uso

6. The Harvester

6.1. Motores de búsqueda actuales

6.2. Ejecución

6.2.1. Parámetros

6.2.2. Ejemplos

7. Dmitry

7.1. Ejemplos

8. Information gathering gracias a servicios

8.1. Google dorks

8.2. Redes sociales

8.3. CEWL

8.4. Información competitiva

8.5. Historiales de dominio

8.6. Filtraciones públicas

8.7. Buscadores de dispositivos conectados a internet

Unidad didáctica 3. Análisis de puertos y vulnerabilidades

1. Conceptos

2. Fingerprinting

3. Descubrimiento de máquinas: ARP

4. Recopilación de información gracias a servicios

5. Análisis de puertos

5.1. Conceptos

5.1.1. Qué es un escaneo de puertos:

5.1.2. Objetivos en el escaneo de puertos y servicios:

5.2. TCP CONNECT

5.3. TCP SYN

5.4. TCP NULL y TCP FIN

5.5. TCP XMAS y Tcp Ack

5.6. UDP

6. Análisis de vulnerabilidades

6.1. Conceptos

6.2. Clases de vulnerabilidades

6.3. Aspectos importantes

6.4. Clasificación de vulnerabilidades

6.4.1. Bajas

6.4.2. Medias

6.4.3. Altas

6.4.4. Críticas

7. CVE, CWE y CVSS

7.1. CVE (Common Vulnerabilities and Exposures)

7.2. CWE (Common Weakness Enumeration)

7.3. Diferencia entre CVE y CWE

7.4. CVSS. Common Vulnerability Scoring System

7.4.1. Ecuaciones y cuantificación

7.4.2. CVSS versión 3.0

7.4.3. Puntuación en CVSS 3.0

7.4.4. Principales cambios respecto de la versión 2

8. Nmap

8.1. Parámetros relacionados con el tipo de escaneo

8.2. Parámetros para obtención de información del servicio en funcionamiento

8.3. Parámetros para obtención de información del sistema operativo

8.4. Parámetros para evasión de detección

8.5. Parámetros para tratado de información

8.6. Ejemplos

8.7. Scripts de Nmap

9. Netcat

9.1. Ejemplos

10. Nessus

10.1. Instalación

10.2. Configuración

10.3. Trabajando con Nessus

11. Nikto

12. OWASP-ZAP

13. Metasploit

13.1. Iniciando metasplot

13.2. Trabajando con metasploit

14. Websploit

15. Searchsploit

16. WPSCAN/JoomScan

16.1. WPSCAN

16.2. JoomScan

17. Ataques a servicios

17.1. SSH

17.1.1. Ataques manuales

17.1.2. Ataques automatizados

17.2. SMTP

17.3. SMB

17.4. SNMP

17.5. FTP

Unidad didáctica 4. Creación y uso de diccionarios

1. Conceptos básicos

1.1. Autenticación en sistemas Windows

1.1.1. Características de LM

1.1.2. Características de NTLM

1.2. Autenticación en sistemas Linux

1.2.1. Grabando los archivos que contienen la representación de los passwords en Linux

2. Diccionarios disponibles en la red

2.1. Rockyou

2.2. Big WPA list

2.3. Crackstation

2.4. Diccionarios de idiomas y tópicas

2.5. Contraseñas por defecto

3. Generación de diccionarios personalizados

3.1. Crunch

3.2. CEWL

3.3. CUPP

4. Hydra

5. Medusa

6. Hashcat

7. John The Ripper

7.1. Johnny

8. Rainbow Tables

8.1. Diccionarios

8.2. Ophcrack

9. On-line passwords attacks

9.1. Crackstation

9.2. Servicios fake

Unidad didáctica 5. Herramientas de explotación

1. Conceptos básicos

1.1. ¿Qué es una vulnerabilidad?

1.2. Searchsploit

1.3. Tipos de exploits

1.3.1. Tipos de exploits por categoría

1.3.2. Tipos de exploits por origen

1.4. Conclusión

2. Busqueda de exploits

2.1. Exploit-db

2.2. Rapid7-db

2.3. 0day.today

3. Metasploit

3.1. Arquitectura

3.2. Inicio

3.3. Comandos básicos

3.4. Tipos de módulos

3.4.1. Auxiliares

3.4.2. Exploits

3.4.3. Post

3.5. Tipos de payloads

3.5.1. Singles.

3.5.2. Stagers.

3.5.3. Stages.

4. Metodología manual

4.1. Ejemplo práctico de metodología manual

4.1.1. Descubriendo la arquitectura

4.1.2. Creación de un diccionario

4.1.3. Rompiendo logins

4.1.4. Analizando el servicio FTP

4.1.5. Rompiendo un hash

4.1.6. Accediendo a Wordpress

5. Exploits remotos

5.1. Ejecución de código remoto

5.2. Webshells

6. Exploits locales

6.1. Postexplotación

6.2. Meterpreter

6.3. Postexplotación usando Powershell

6.3.1. Gathering. Código fuente

6.3.2. Gathering con Powershell en postexplotación. POF

7. Denegación de servicios

7.1. Clasificación por tipo de daño

7.2. Metasploit

7.3. Github

7.4. Slowhttptest

Unidad didáctica 6. Evasión de detección

1. Conceptos básicos

2. Red tor

2.1. Arquitectura

2.2. Trabajando con tor

2.3. Hexcha

2.4. Proxychains

2.5. Socat

2.6. Torghost

2.6.1. Características

2.6.2. Instalación

2.6.3. Uso

3. Red i2p

3.1. Instalación

3.2. Uso

4. NO-IP

4.1. Cuentas de correo temporales

5. VPN

5.1. Tipos de VPN

5.1.1. VPN de acceso remoto

5.1.2. VPN punto a punto

5.1.3. Tunneling

5.1.4. VPN over lan

5.2. Protocolos

6. Otros métodos de evasión

6.1. Servicio de SMS

6.2. Generador de números iban

7. Malware modding

7.1. Conceptos

7.2. Metodología manual

Unidad didáctica 7. Auditoría de redes wireless

1. Conceptos básicos

1.1. Handshake

1.2. SSID

1.3. MAC

1.4. WAP

1.5. Frames

1.6. Beacons

1.7. Modos de funcionamiento

1.7.1. Modo infraestructura

1.7.2. Modo ad-hoc

1.8. Protocolos de cifrado

1.9. Tipos de ataque

1.9.1. Ataque de fuerza bruta

1.9.2. Ataque de contraseña diccionario

1.9.3. Ataques hombre en el medio

1.9.4. Ataques denegación de servicio

1.9.5. Ataque de suplantación de la red inalámbrica

2. Metodología de auditoría wireless

2.1. Fases

2.2. Visión general

2.3. Puntos a evaluar

2.4. Top 10 de vulnerabilidades

3. Ataques manuales

3.1. Suite airoplay-ng

3.1.1. Esnifando paquetes

3.1.2. Ataque de desautenticación

3.1.3. Tratando el handshake

3.1.4. Ataque evil twin

4. Automatización de ataques

4.1. Airgeddon

4.1.1. Instalación

4.1.2. Uso

4.1.2.1. Captura de handshake

4.1.2.2. Desencriptando el handshake

4.2. Fluxion

4.2.1. Instalación

4.2.2. Uso

4.2.2.1. Ataque handshake snooper

4.2.2.2. Ataque portal cautivo. Evil twin

4.3. Ataques mediante hardware

5. Resumen de auditoría de red wireless

Unidad didáctica 8. Envenenamiento y suplantación de servicios

1. Conceptos básicos

1.1. Encaminamiento IP

1.1.1. Hub

1.1.2. Switch

1.1.3. Bridge

1.1.4. Router

1.1.5. Gateway

1.2. Entrega directa e indirecta

1.3. Redes LAN

2. Envenenamiento ARP

2.1. Man in the Middle framework

2.1.1. Instalación

2.1.2. Uso

2.2. ARP poison/DNS spoof

2.2.1. Instalación

2.2.2. Uso

3. Suplantando servicios de Microsoft

3.1. Envenenamiento LLMNR y NBT-NS

3.2. Responder

3.2.1. Instalación

3.2.2. Uso

3.2.2.1. Ejemplo de ataque Man in the Middle

4. Certificados seguros

4.1. Ataque Delorean

5. Análisis de tráfico

5.1. Wireshark

5.1.1. Uso

5.1.2. Wireshark y los filtros de visualización

5.1.3. Wireshark y los parámetros que podemos buscar mediante filtros

5.1.3.1. Combinación de parámetros

5.2. Xplico

5.2.1. Instalación

5.2.2. Uso

6. Envenenamiento IPV6

6.1. Evilfoca

6.2. Mitm6

6.2.1. Instalación

6.2.2. Uso

Unidad didáctica 9. Ingeniería social

1. Conceptos básicos

2. Objetivos

2.1. Objetivos comunes en la ingeniería social

2.2. Impactos de la ingeniería social

2.3. Comportamientos vulnerables a los ataques

2.4. Factores que hacen vulnerables a las empresas

2.5. ¿Por qué es efectiva la ingeniería social?

2.6. Fases de un ataque de ingeniería social

2.6.1. Recolección de información

2.6.2. Establecimiento de una relación de confianza

2.6.3. Manipulación

2.6.4. Salida

2.7. Técnicas de ingeniería social basadas en contacto humano real

2.7.1. Impersonificación

2.7.2. Escuchas en secreto

2.7.3. Mirar contraseñas por “encima del hombro” (shoulder surfing)

2.7.4. Comprobar la basura (dumpster diving)

2.7.5. Ingeniería social inversa

2.7.6. Seguimiento de personal autorizado a una zona restringida.

2.7.7. Fraudes telefónicos (vishing)

2.7.8. Baiting

2.8. Técnicas de ingeniería social basadas en técnicas de informática

2.8.1. Phishing

2.8.2. Spam mail

2.8.3. Mensajería de chat

2.8.4. Pop-ups

2.9. Técnicas de ingeniería social basadas en técnicas por telefonía móvil

2.9.1. Apps maliciosas

2.9.2. Infectar apps legítimas

2.9.3. Aplicaciones de seguridad falsas.

2.9.4. Smishing (sms phising)

3. Phishing

3.1. Tipos de phising

3.2. Cómo detectar correos electrónicos de phishing

3.3. Comprobar la cabecera de los mails

3.3.1. Outlook 2010,2013 y 2016

3.3.2. Gmail

3.4. Verificación de la cabacera de un mail

3.5. Ejemplo de ataque de ingeniería social

4. Rogue servers

5. Beef xss

6. Falsificación de una página web

7. Contramedidas

7.1. Políticas de contraseña

7.1.1. Definiendo una contraseña robusta

7.1.2. Gestores de contraseñas

7.2. Políticas de seguridad física

7.3. Estrategia de defensa

7.3.1. Intrusión kill chain o cyberkill chain

7.4. Contramedidas adicionales

7.4.1. Entrenar al personal en políticas de seguridad

7.4.2. Implementar privilegios de acceso bien definidos

7.4.3. Presencia de un tiempo de respuesta a la incidencia adecuada

7.4.4. Disponibilidad de los recursos solo a los usuarios autorizados

7.4.5. Información clasificada en categorías

7.4.6. Comprobación de trasfondos de los empleados y una buena política de despido para evitar filtraciones

7.4.7. Defensas anti virus/anti phishing

7.4.8. Autenticación por dos factores

7.4.9. Documentar la administración de cambio (change management)

7.4.10. Asegurarse de una actualización de software continua

7.5. Contramedidas de ataques desde el interior

7.5.1. Separación y rotación de deberes

7.5.2. Política del menor privilegio posible

7.5.3. Acceso controlado por tarjeta ID

7.5.4. Logs y auditorías

7.5.5. Monitorización del empleado

7.5.6. Políticas legales de la organización

7.5.7. Archivar información crítica

7.5.8. Formación en ciberseguridad

7.5.9. Verificación del trasfondo de cada empleado

7.5.10. Análisis de riesgos periódico

7.5.11. Monitorización de usuarios privilegiados.

7.5.12. Desactivación de credenciales en empleados despedidos

Unidad didáctica 10. Hacking de aplicaciones web

1. Conceptos básicos

2. Herramientas

3. Vulnerabilidades

3.1. Ejecución remota de código (RCE)

3.1.1. Ejemplo

3.2. Inyección SQL

3.2.1. Ejemplo

3.3. Clickjacking

3.3.1. Ejemplo

3.4. Cross site scripting (XSS)

3.4.1. Ejemplo

3.5. Local o remote file inclusión (LFI/RFI)

3.5.1. Ejemplo

3.6. Revelación de información sensible

3.6.1. Ejemplo

3.7. Configuraciones de seguridad erróneas

3.7.1. Ejemplo

4. OWASP

4.1. ¿Qué es OWASP?

4.2. Principios de OWASP

4.3. Metodología

4.3.1. Pruebas pasivas

4.3.2. Pruebas activas

4.4. Top ten OWASP

4.5. Herramientas

4.5.1. OWASP-MANTRA

4.5.2. OWASP-ZAP

4.5.2.1. Interfaz de usuario

4.6. Caso práctico

5. Browser hacking

5.1. IP address and domain information

5.2. Hunter

5.3. Retire JS

5.4. Javascript and CSS code beautifier

6. Conexiones remotas

7. Webshells

7.1. Ejemplo de webshell

8. Códigos 400, errores de cliente

Unidad didáctica 11. Pentesting de telefonía móvil

1. Conceptos básicos

2. Auditorías de teléfonos móviles

2.1. GTAG (global technology audit guide)

2.2. Técnicas utilizadas

2.2.1. Instalación de aplicaciones para la auditoría

2.2.2. Recolección de información del objetivo

2.2.3. Análisis de ficheros de log

2.2.4. Recopilación de ficheros maliciosos

2.2.5. Análisis de IPS externas de conexión

2.2.6. Localización de IPS externas

2.2.7. Revisión de código fuente

2.2.8. Análisis de malware

2.2.9. Técnicas de ingeniería inversa

2.3. Pasos que hay que seguir

2.3.1. Obtener IMEI

2.3.2. Proveedor del servicio

2.3.3. Información del dispositivo

2.3.4. Comprobación de rooteo

2.3.5. Opciones del desarrollador

2.3.6. Aplicaciones instaladas

2.3.7. Escaneo de puertos y servicios

2.3.7.1. Fing

2.3.8. Escaneo de vulnerabilidades

3. Creación de APK maliciosa

4. Malware

4.1. Ahmyth

5. Análisis APK maliciosa

5.1. Ejemplo Android

5.2. Ejemplo iOS

Unidad didáctica 12. Postexplotación

1. Conceptos básicos

1.1. Algunos términos importantes

2. Metodología

2.1. Dónde y quién

2.2. Identificar los controles o defensas

2.3. Perfilando el sistema

2.4. Persistencia

2.5. Pilfering

2.6. Enumeración de la red

2.6.1. Métodos pasivos

2.6.2. Métodos activos

2.7. Localización de credenciales

2.8. Movimientos laterales

3. Escalada de privilegios en windows

3.1. Usando metasploit

3.2. Mimikatz

3.2.1. Pass-the-ticket

3.2.2. Kerberos golden ticket

3.2.3. Kerberos Silver Ticket

3.2.4. Pass-the-cache

3.2.5. Pass-the-hash

3.2.6. Instalación

3.2.7. Ejemplo de uso

3.3. Persistencia

4. Escalada de privilegios en Linux

4.1. Sudoers

4.2. Kernel

4.3. Shell

4.4. Persistencia

5. Recopilación de información

5.1. Escalada de privilegios horizontal

6. Pivoting

6.1. Metasploit

6.2. SSH

7. Port forwarding

8. Agujeros de configuración

8.1. Linux

8.2. Windows

8.3. A través de herramientas con otro uso

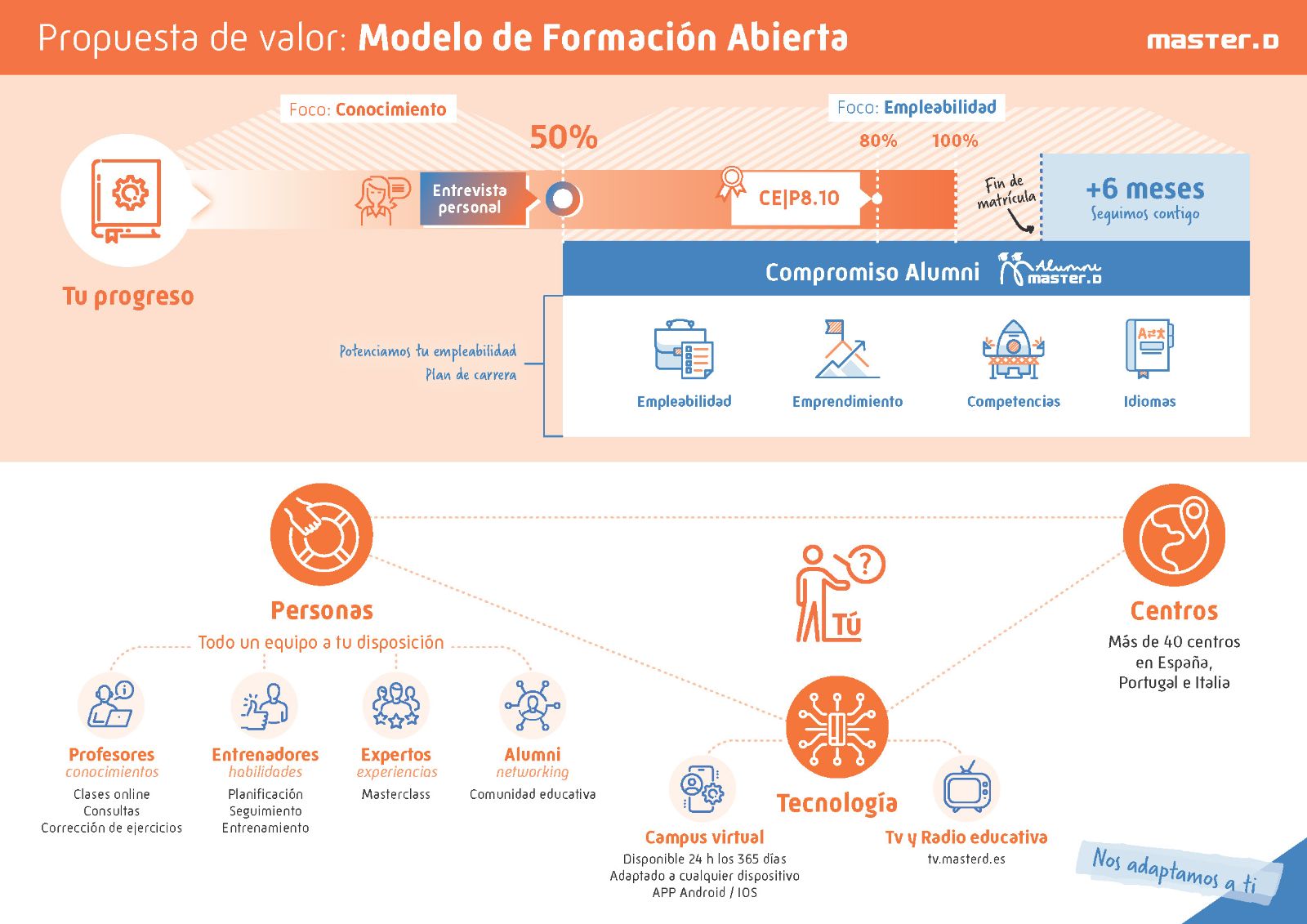

En Master.D, mediante nuestro modelo de formación abierta, aseguramos tu preparación y te acercamos a la consecución de tu meta a través de nuestro itinerario docente.

En el compromiso está la base del éxito y, por ello, en Master.D lo recompensamos a través de nuestro Espacio Alumni.

Nuestro compromiso:

- Prepararte para que destaques frente a tus competidores, potenciando así tu empleabilidad en el camino que tú hayas elegido, ya sea en el sector público o en el privado. Para ello, cuando alcances el 50% de progreso en tu contenido, confeccionaremos tu plan personalizado y te daremos acceso al Espacio Alumni, donde encontrarás el abanico de recursos necesarios y en constante actualización (podrás verlos en www.modelodocentemasterd.es), que te ayudarán a potenciar esa diferenciación de tus competidores. Los tendrás disponibles desde que alcances el 50% de tu progreso y hasta 6 meses tras el fin de tu matrícula.

Tu compromiso:

- Haber alcanzado el 50% de progreso de tu itinerario docente.

- Estar al día con los honorarios del curso en los plazos concertados y establecidos en el contrato de enseñanza.

Puedes descargar nuestro modelo de formación abierta haciendo clic en este botón.

Nuestro objetivo es el mismo que el tuyo: convertirte en Hacker Ético con garantías.

Tus profesores somos docentes con formación y experiencia en el sector de la ciberseguridad y la orientación laboral. A nuestras clases y jornadas acudirán profesionales que compartirán su experiencia práctica y anécdotas del día a día ¡No te pierdas ninguna!

Un buen control de las emociones es esencial en tu trabajo, por lo que además de los contenidos técnicos trabajaremos estas habilidades, para que por un lado superes los procesos de selección y por otro las apliques en tu futura labor profesional.

Además, si lo deseas y has sido constante en tu estudio, en etapas avanzadas tendrás la oportunidad de realizar prácticas empresas del sector. ¿Quieres más? Pídenoslo.

No lo olvides: vamos a hacer que seas muy exigente contigo mismo… porque queremos que seas el mejor.

En el área de ciberseguridad, disponemos de personal altamente cualificado para el seguimiento y la impartición de los cursos relacionados con el ámbito de la Seguridad Informática. Ahora te presentamos brevemente al equipo de expertos docentes que ha confeccionado estos estudios y que te ayudarán a llegar a tu meta:

.png)

Además, estos son los docentes que te ayudarán a conseguir tu objetivo:

.png)

Tendrás la posibilidad de acceder a clases online, a través del Campus Virtual, en las que el profesor/orientador explicará partes concretas del curso.

Te ofrecemos dos tipos de clases:

- Clases en directo: en ellas puedes interactuar con el profesor, con tus compañeros, preguntar en directo las dudas que te vayan surgiendo… ¡y además quedan grabadas!

Algunas de estas clases en directo son sesiones prácticas, con material real, en un aula especial (e-aula). Son clases prácticas online, pero no sustituyen a las prácticas presenciales de la delegación, sino que las complementan.

- Videoclases 24 horas: son clases grabadas impartidas por expertos, por lo que puedes verlas sin tener que desplazarte, de una forma sencilla a través de tu ordenador, tablet o móvil.

Jornadas de Ciberseguridad

Prepárate para los nuevos retos de la seguridad digital.

Cuando finalices la parte teórica del curso, podrás realizar la asignatura complementaria de inserción laboral, donde te acompañaremos en la creación de tu imagen profesional.

Aprenderás entre otras cosas, a crear un curriculum, un perfil profesional de Linkedin o de las principales redes sociales empresariales para dar a conocer tu trabajo.

Colaboramos con más de 6.000 empresas entre las cuales se encuentran las mejores empresas del sector.

|

|

.png) |

|

|

|

|

|

|

|

|

|

|

|

|

|

Pero eso no es todo...

Llevamos más de 25 años ayudando a nuestros alumnos a alcanzar sus metas laborales. ¿Quieres saber cómo? Te damos un adelanto en el siguiente vídeo.

¡Descubre, de la mano de INCIBE, cómo la ciberseguridad te ayuda a despegar tu proyecto! Te mostramos imágenes de uno de nuestros eventos con asociaciones y partners por excelencia en el mundo de la ciberseguridad.

En este caso se trató de un evento de emprendimiento basado en las líneas de la ciberseguridad, en el que nuestros alumnos consiguieron llevar a cabo sus negocios.

.png)

Por otro lado, te mostramos dos talleres realizados en centros:

.jpg)

Cursos de inglés incluidos

Hace unos años se decía que el inglés te abría muchas puertas, pero ese tópico hace mucho tiempo que se superó. Hoy por hoy, conocer este idioma no es que sea recomendable; es imprescindible.

La autoexigencia está grabada en nuestro ADN (por algo te exigimos y nos exigimos tener resultados superiores al 8 sobre 10), así que no podemos dejar que en tu formación haya lagunas. Por eso te aseguramos que durante toda tu formación vamos a transmitirte conocimientos y a entrenar tus habilidades.

Por tanto, por ser alumno de la escuela de videojuegos de Master.D, tendrás la oportunidad de acceder a varios cursos de inglés como complemento a tu formación principal.

Nuestro sistema funciona. Nuestra metodología funciona.

Da igual que no conozcas el idioma o que solamente quieras mejorarlo. Te ofrecemos una formación para todos los niveles. Por eso ponemos a tu disposición cuatro módulos de inglés, uno para cada nivel (A2, B1, B2 y C1).

Además, como todos nuestros materiales, están desarrollados siguiendo la metodología de Master.D, por lo que para aprender inglés o mejorarlo tendrás a tu disposición:

- Videoclases.

- Clases en directo.

- Acceso al Campus Virtual.

- Comunidad de aprendizaje.

Y muchas más cosas que irás descubriendo si decides que te acompañemos en el viaje que estás a punto de emprender.

Voluntario y gratuito.

Nos comprometemos a acompañarte en tu andadura sin abandonarte nunca, pero no podemos obligarte a hacer algo que no quieras o no necesites, así que esta formación complementaria es totalmente voluntaria. Y gratuita, por supuesto.

Tras la finalización de tu formación en Ethical Hacking, tendrás los conocimientos y las habilidades necesarios para iniciar tu andadura profesional en el sector de la ciberseguridad, o para montar tu propio negocio de auditoría de seguridad web/pentester.

Por ello, y tras haber finalizado con éxito tu periodo formativo, te haremos entrega del diploma de superación, en el que acreditaremos que has realizado, completado y aprobado tu formación satisfactoriamente.

Certificado de recomendación

Si además de aprobar satisfactoriamente tu formación, superas nuestra prueba de Certificación MDTC-EH, recibirás un certificado firmado por el director de la escuela que dará fuerza a tu experiencia profesional.

La ciberseguridad, o seguridad informática, es el área relacionada con la protección de la infraestructura y los datos contenidos en un sistema de red de ordenadores. Un experto en ciberseguridad conocerá diferentes protocolos, estándares, métodos, herramientas, reglas e incluso leyes que minimicen los riesgos de robo de información o la pérdida de datos.

Como encargado en ciberseguridad, tu trabajo será evitar, identificar y eliminar todo tipo de amenazas que puedan aparecer dentro del sistema informático de una empresa y sus aplicaciones Web. Las amenazas pueden ser causadas por personas físicas, programas maliciosos, errores en la programación, intrusos, siniestros, fallos electrónicos o personal técnico interno.

Entre las principales salidas profesionales que te ofrece la ciberseguridad podemos encontrar:

- Analista de ciberseguridad: tiene como tarea predecir y detectar diferentes amenazas que puedan afectar un sistema o red, alertar problemas de forma temprana y estimar las posibles consecuencias de un ataque.

- Auditor de seguridad o pentester: es un experto en encontrar vulnerabilidades en los activos IT de una compañía y explotarlas en beneficio de la misma. Trabaja en equipo y de forma proactiva en la empresa.

- Especialista en respuestas a incidentes: se encarga del grupo de respuesta a incidentes. Su responsabilidad será la de tratar diversos eventos dentro de la seguridad detectados por un sistema especial. Por lo tanto, el tiempo de respuesta, será fundamental una vez que se identifique un ataque o vulnerabilidad en el sistema.

En los últimos años, las ofertas de empleo en el sector de seguridad informática han aumentado notablemente. Otros puestos que se demandan son administrador de seguridad de red, analista senior de seguridad, arquitecto de seguridad, comercial de software de seguridad, consultor en seguridad y análisis de riesgo, ingeniero en ciberseguridad y técnicos de ciberseguridad.

Los rangos salariales en el área de ciberseguridad son notablemente más altos que en otras areas tecnológicas, debido a la escasez de gente con conocimientos dentro de este mundo y la gran demanda actual.

- "Hay 40.000 puestos de trabajo vacantes en ciberseguridad": https://www.elmundo.es/cultura/2024/03/11/65ee1c5121efa0bd438b456f.html

- La ciberseguridad en el ámbito de la sanidad: https://elpais.com/sociedad/2025-01-16/bruselas-quiere-crear-un-centro-de-ciberseguridad-paneuropeo-para-proteger-a-hospitales-de-ataques-online.html

- Ataques ciberseguridad + IA: https://elpais.com/tecnologia/2024-12-31/2024-bate-records-historicos-en-ciberataques-que-con-ayuda-de-la-ia-son-cada-vez-mas-precisos.html

- Escudos IA contra los hackers: https://elpais.com/extra/eventos/2024-10-19/escudos-de-ia-contra-los-hackers.html

¿Quieres conocer las últimas tendencias del mercado laboral tecnológico?

Si te preguntas cómo está evolucionando el mercado de empleo en tecnología, este evento es para ti. Conoce de primera mano las perspectivas actuales, la evolución de los salarios y las condiciones laborales en el sector tecnológico y digital.

Evento Exclusivo con Rodrigo Méndez, CEO de Tecnoempleo.com

Si decides matricularte en este curso, estaremos encantados de ayudarte a alcanzar tus metas y a cambiar tu vida.

En cualquier caso, solo por haberte informado ya has ganado algo: conocer nuestra televisión.

Por eso te invitamos a visualizar uno de los eventos que transmitimos periódicamente, Transformación digital, oportunidad y desafío (haz clic en la imagen para acceder a la página del evento).

Además, te invitamos a visualizar nuestros Congresos de Informática y Comunicaciones, de la mano de diversos expertos y empresas colaboradoras.

Cuando tu curso acaba, Master.D sigue estando contigo.

Nuestra misión es que afrontes con total seguridad cualquier proceso de selección público o privado. Por eso, hemos creado Espacio Alumni, un lugar destinado a potenciar tu empleabilidad.

Para disfrutar de sus ventajas, tan solo te pedimos que demuestres tu compromiso:

- Cuando superes el 50% de tu formación, podrás acceder a contenidos exclusivos hasta seis meses después de la fecha en que termine tu formación principal.

En la sección “Alumni” de tu campus, encontrarás enlaces directos a nuestro portal de empleo, colaboradores, formación en búsqueda de trabajo, ejemplos de currículum, entrevistas, LinkedIn, competencias profesionales, marca personal, emprendimiento, concursos, actividades, cursos de idiomas, de informática… ¡Y mucho más!

En definitiva, un espacio vivo con contenidos constantemente actualizados.

Estudiar desde el extranjero

Para Master.D, tienen la consideración de alumnado internacional todas las personas que soliciten cursar con nosotros una formación a distancia cuya residencia esté fuera del territorio español, sea cual sea su nacionalidad.

En Master.D formamos a estudiantes de todos los lugares del mundo, ya que nuestra preparación está adaptada para que cualquier persona, esté donde esté, obtenga las habilidades suficientes para entrar en el mercado laboral.

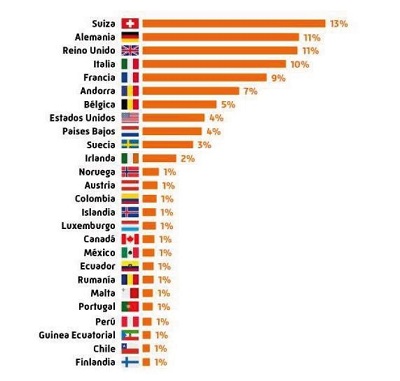

Un dato: más de 3.000 alumnos internacionales han confiado en nosotros para poder formarse y cumplir sus metas.

En España y Portugal somos líderes en el sector de la formación abierta, mientras que en el resto del mundo somos el mayor centro de referencia que tienen los hispanohablantes para poder formarse en su lengua. Como te decíamos, la calidad de nuestra formación está avalada y contrastada con sellos de calidad como EFQM.

Cada vez somos más

Por un lado, hay una necesidad creciente de formación para profesionalizarse o conseguir un trabajo para toda la vida; por otro, en Master.D somos especialistas en formación a distancia. A cualquier distancia.

Otro dato: en los últimos años, el porcentaje de alumnado internacional que ha crecido un 60%.

Hay miles de personas, de más de 100 países, que diariamente se conectan y siguen sus estudios con nosotros. Suiza, Reino Unido, México, Alemania, Italia o Francia son algunos de los países en los que nuestro alumnado recibe formación.

Hoy por hoy, más de 2.500 alumnos se encuentran en otros países.

No hay distancia que nos separe

Si decides continuar con nosotros, tendrás acceso a todos los servicios que ofrecemos.

Si quieres recibir una formación de calidad, contrastada y avalada por un centro de formación con más de 25 años de experiencia, estamos aquí para ayudarte. Hoy en día no existen fronteras para el saber ni para la formación. En Master.D lo sabemos y por eso llevamos desde 1994 manejando tecnología de vanguardia, siendo líderes absolutos en formación abierta.

Si quieres, estaremos cerca de ti, aunque nos separen miles de kilómetros. Podemos asegurarlo porque pondremos a tu disposición un campus virtual de última generación, una televisión educativa propia, contenido actualizado constantemente, tutorías on-line, servicio de orientación, talleres on-line de habilidades… Todo ello de forma flexible y adaptado a tus necesidades.

Todo esto y mucho más

Trabajamos diariamente para que no notes los miles de kilómetros que nos separan, pero también para poner a tu disposición nuevos servicios. Nos enorgullecemos de escuchar a nuestro alumnado y de darle lo que necesita para que alcance sus metas. Por eso, no solo ponemos toda nuestra tecnología a tu servicio, te damos mucho más.

Tenemos tanto que ofrecerte que, para finalizar, te dejamos un resumen:

- Ponemos a tu alcance el material del curso, estés donde estés, siempre actualizado.

- Impartimos clases en directo a través de Learnnity, nuestro campus virtual propio (además, quedan grabadas, así que podrás verlas cuando y donde quieras).

- Contenidos impartidos por el equipo docente, tus profesores y profesoras, que son quienes mejor conocen lo que debes aprender.

- Habilidades u orientación académica y laboral: nuestro equipo de orientadores te ayudará a entrenar las habilidades necesarias para lograr tus objetivos. También pondrá a tu alcance todas las herramientas que necesites para triunfar en el mundo laboral.

- Formación para el empleo: desde Alumni te ayudarán en la búsqueda de trabajo (más información en el apartado "Alumni").

- Emitimos para todo el mundo talleres, seminarios, charlas con expertos, masterclasses, etc., a los que puedes conectarte en tiempo real (en horario de España), preguntar dudas, compartir inquietudes con otros alumnos y, por supuesto, todo queda grabado para que no te pierdas nada.

- Puedes cambiar tu condición de alumno/a internacional en cualquier momento (si llega el momento, pregúntanos y te informaremos).

- Prácticas y talleres docentes (no laborales): las tendrás y las desarrollarás on-line, gracias a la tecnología que ponemos a tu servicio.

- Si necesitas un certificado de matriculación o finalización de tu formación, tan solo tienes que solicitarlo.

- Examen de las competencias de empleabilidad.

- Nuestros diplomas se emiten en varios idiomas (inglés, francés, alemán, italiano…).

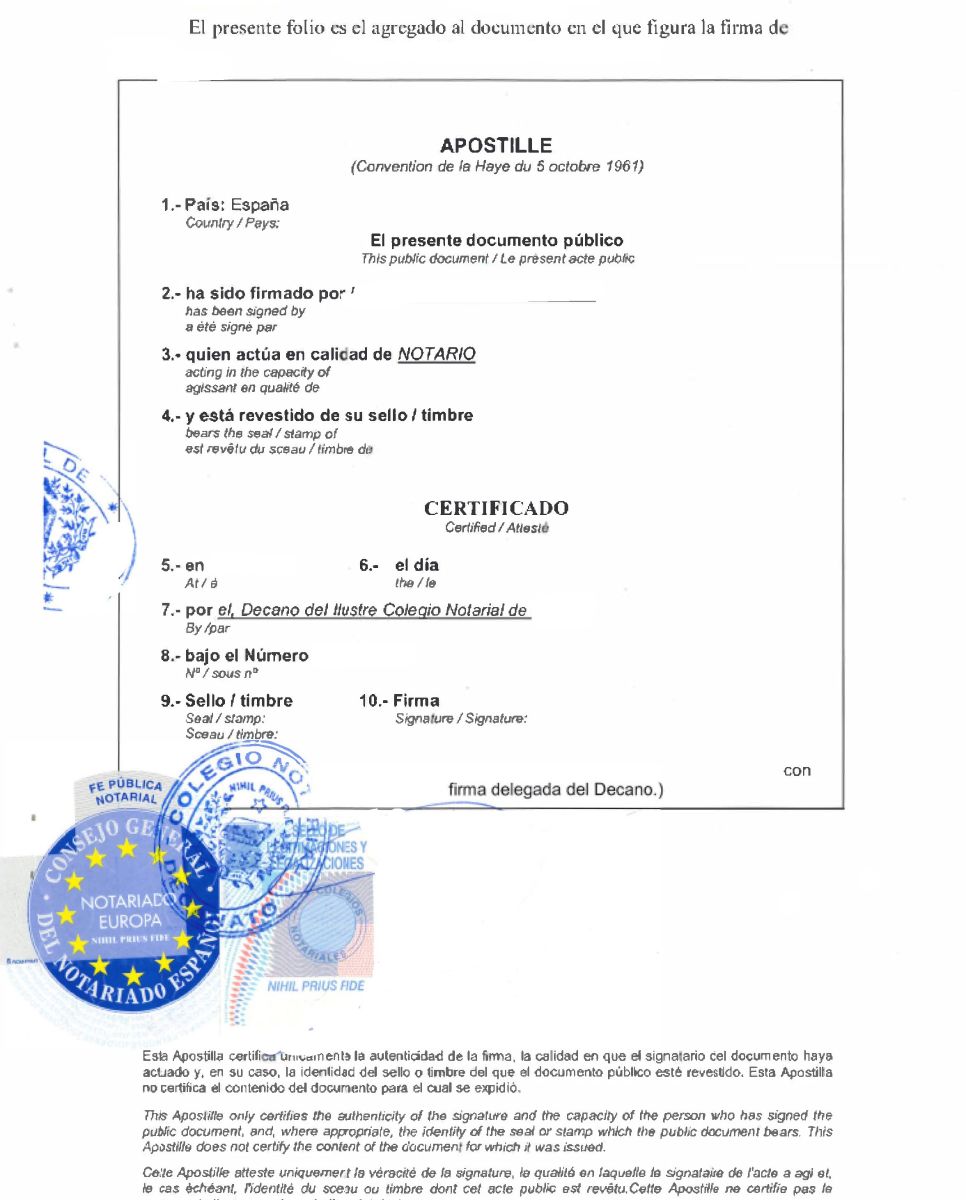

- Además, si lo deseas, podrás solicitar que apostillemos tu diploma notarialmente mediante la Apostilla de la Haya. Gracias a ello podrás certificar la autenticidad de nuestro diploma.

¿Sabes qué es la Apostilla de la Haya?

Puedes consultar toda la información haciendo clic en este enlace.

Y aquí tienes un ejemplo:

¿Qué opinan de nosotros?

Te invitamos a que eches un vistazo a lo que nuestro alumnado internacional opina de Master.D. Estamos muy orgullosos de lo que han conseguido.

MENU

MENU

.JPG)

.jpg)